可以使用五个阶段来保护工业网络,首先是实施工业控制系统的纵深防御策略。这些阶段(发现、评估、行动、监控和维护)创建了路线图和详细清单,以保持别的安全性。

2015 年,黑色能源木马袭击了乌克兰西部的伊万诺-弗兰科夫斯克电站,导致 80,000 户家庭断电。该漏洞是通过鱼叉式网络钓鱼电子邮件发送的,伪装成乌克兰议会的 Microsoft Office 附件,并且能够删除关键系统文件,特别是破坏工业系统。

随着恶意软件爆发的频率越来越高,能源、化工、石油和天然气等工业控制系统 (ICS) 以及其他制造市场的网络安全已成为一个紧迫的问题。数字世界中的恶意攻击会损害物理世界中的人和设备的想法有点发人深省。

根据卡巴斯基实验室进行的一项广泛而详细的研究,威胁只会增加,近 40% 的工业计算机在 2016 年下半年遭受了网络攻击。

要阻止专门为利用已建立工厂和工厂中的所有漏洞和间隙而制造的东西,将需要比普通防火墙更多的时间。随着新的智能制造技术和工业物联网 (IIoT) 的日益普及,弄清楚网络到底发生了什么似乎更令人头疼,更不用说保护它了。

与其信任一个非常非常强大的防火墙(并希望它能够抵御各种攻击),关键是建立一个多层、多策略的防御系统,可以防止来自许多不同方面的安全漏洞,以及减慢攻击者的速度,为您争取时间做出反应和反击。

纵深防御是众所周知的网络安全理念,美国国土安全部和众多国家组织已发布出版物,详细介绍了推荐的 ICS 安全计划和架构。

基于纵深防御模型和我们在 ICS 网络方面的丰富实践经验,我们为控制系统工程师或负责管理网络安全的主管汇总了一系列非常实用的操作项目。本白皮书的目标是向您展示您现在可以解决的容易实现的目标(以及一些容易实现的目标),以加强您的 ICS。

你无法保护你不了解的东西,所以创建防御系统的步就是把所有东西都映射出来。在开始之前确保所有文档都是新的,并查看网络图以研究整个系统。

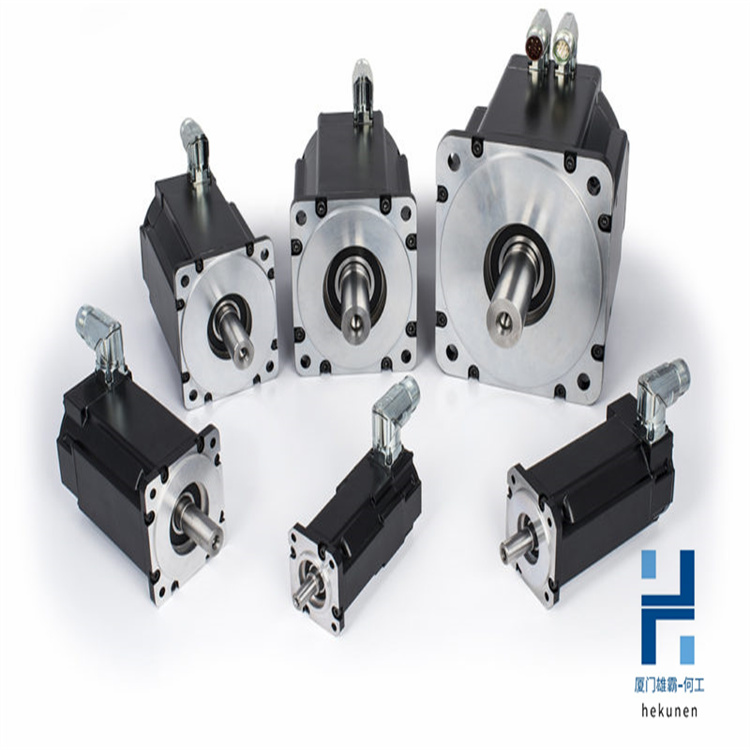

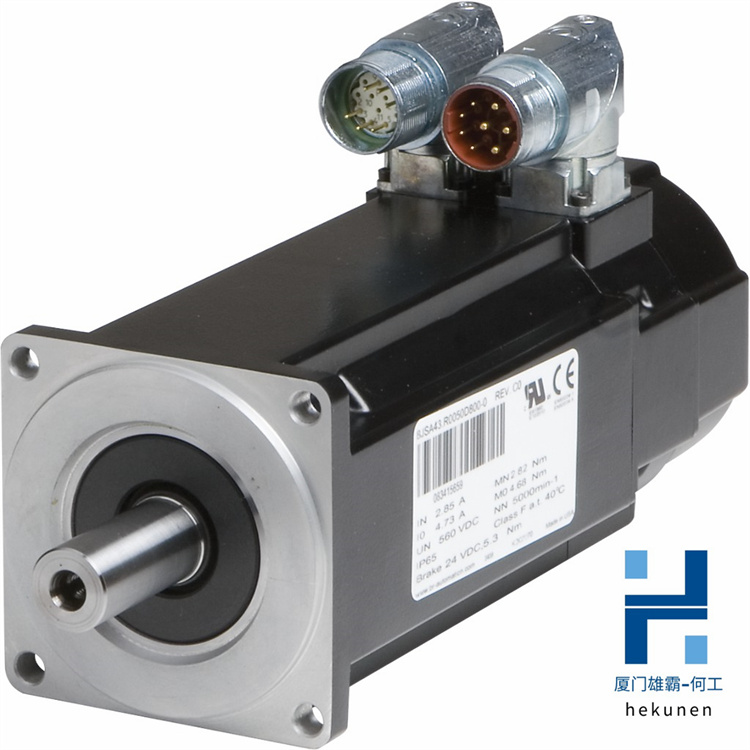

准确了解当前环境中运行的内容,例如网络设备交换机、路由器、服务器、PLC、OIT 的 VFD 和其他工厂以太网设备。这还包括软件组件,例如防火墙和访问网络的应用程序。了解您的硬件固件和软件补丁是否是新的,甚至是否可以升级。供应商可能不再积极支持某些较旧的产品,这可能会留下安全漏洞。

由于我们的目标之一是堵住墙上的任何漏洞,因此您需要能够区分什么是数据流的必要路径(例如,发送数据用于报告目的)与什么是不必要的差距(例如,不再需要后门访问的旧设备)。

通过了解系统的目的及其终产品,您可以决定应该发生哪些数据流以及允许哪些设备进行通信以实现总体目标。

化工,造纸印刷,纺织印染,机械,电子制造,汽车制造,

塑胶机械,电力,水利,水处理/环保,市政工程,锅炉供暖,能源,输配电。

You can’t protect what you don’t understand, so the first step to creating a defense system is to map everything out. Make sure all your documentation is up-to-date before you get started, and look at the network diagrams to study the system as a whole.

Know exactly what is running in your current environment, such as network devices switches, routers, servers, PLC’s, OIT’s VFD’s, and other plant Ethernet devices. This also includes software components, like firewalls and applications accessing the network. Find out if your hardware firmware and software patches are up-to- date and if they can even be upgraded. Some older products may no longer be actively supported by the vendors, which can leave security weaknesses.

Since one of our goals is to plug up any holes in our wall, you’ll need to be able to tell what is a necessary pathway for data flow (e.g., sending data for reporting purposes) versus what is an unnecessary gap (e.g., an old device with backdoor access that is no longer needed).

By understanding the system’s purpose and its end product, you can then decide what data flow should be occurring and what devices are allowed to communicate in order accomplish the overall goal.